1.我为什么要发这篇文章

原因一:面对越来越疯狂的勒索病毒,我不能无动于衷;

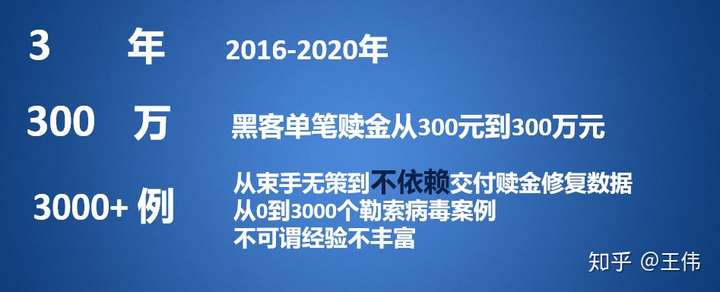

自2016年开始勒索病毒出现到2017年wannacry肆意传播,再到2020年WannaRen通过各大下载资源站传播。勒索病毒越来越疯狂了,给大家看一组数字。

原因二:网上没有专业人士写的详细的教程贴;

各大搜索引擎任意搜索下,好帖是有,但95%以上都是广告贴和水贴,甚至一些误人子弟,未经深思熟虑写的帖子。病不在他们身上,真敢随便开药,治死不偿命啊!总得有人补上这个空缺,各路大神都很忙,只有我还有时间码字。

原因三:不想重复造轮子,方便别人的同时也方便自己

每天都会有不少朋友通过各种渠道找到我,咨询关于勒索病毒的事情,对每个朋友我都要重复一遍基本的东西,而且还要表现得不厌其烦。其实内心已经接近崩溃,这重复得工作什么时候是个头。而写完这个帖子就可以节省很多时间,想想就觉得刺激。

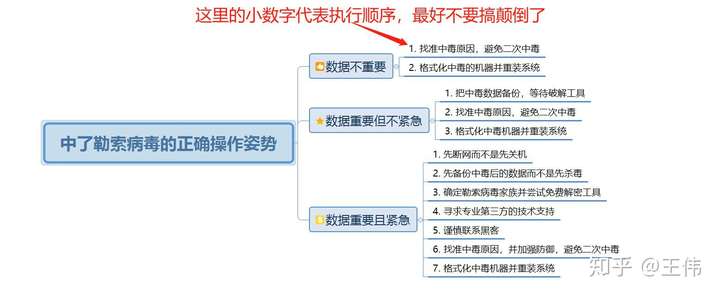

2. 中勒索病毒后的正确操作姿势

中毒后正确的操作步骤整体概括如上图。我们接下来详细解说每一步

2.1 数据不重要

若属于这种情况那么恭喜你侥幸躲过一劫,但别得意的太早,因为如果你对安全时间不加以重视,那么迟早有一天你的重要数据会被加密,这绝非危言耸听。

2019年我亲自处理过一个典型的案子。某集团企业邮件系统被黑客攻破,但仅仅造成一台PC机中毒,IT部门抱着侥幸心理和大事化小的态度格式化重装系统并集中修改了邮箱密码,并未做其他任何安全防护工作。5个月后,整个集团20多台服务器被全部攻破数据加密。 如下图

步骤1:找准中毒原因,修复薄弱环节,避免二次中毒。

我强烈建议企业找专业的安全团队进行溯源分析。如果不想花费这个费用并且你自己具备钻研精神,那就从以下几个思路入手。

1.从各类网络设备的日志中查找异常(防火墙日志);

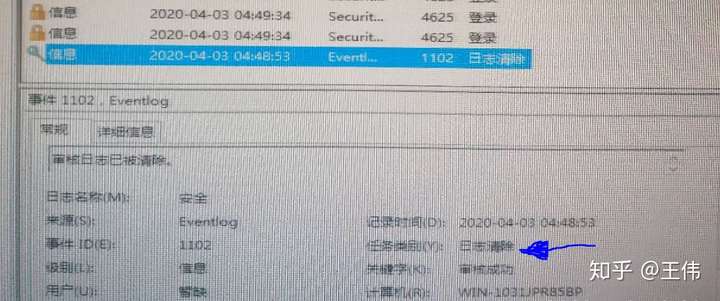

2.从服务器操作系统安全日志查找异常;(windows安全日志,下图中日志被黑客清空了)

3.从客户端操作系统查找异常;(客户端异常登录日志)

4:利用网络上免费的病毒溯源工具查找异常。

时间允许的花我后续会专门写一篇详细溯源教程配合工具使用方法,

(--勒索病毒溯源分析教程贴预留位置,如有安全大牛赞助此贴或者有现成的帖子请告知-)

步骤2:格式化中毒的服务器并重装系统。强烈建议不要用GHOST版本系统安装。

GHOST版本系统有非常多的系统漏洞和预装软件的后门。如果企业单位批量电脑,建议自己动手做一个干净的母盘进行安装。个人电脑也建议用纯净版一步步安装。

注意!!!!!!!!!! 注意!!!!!!!!!注意!!!!!!!!!!!!

安全防护绝对不是买一套防火墙或者装几套杀毒软件就能解决问题的。

任意一个新的勒索病毒的变种就可以躲开几乎所有的杀毒软件和防火墙。这也是为什么各大厂商的杀毒软件和防火墙都在持续不断的更新自己的病毒库的原因,因为只有安全人员捕获了病毒特征才有机会识别并杀掉病毒。这意味着肯定得有一部分人要先中毒牺牲掉自己,才能引起各大杀软和防火墙公司的注意。

2.2 数据重要但不紧急(这里的不紧急是指可以等上1-3年)

步骤1. 通过PE模式或者安全模式进入服务器,把重要的数据备份一遍(最好是全盘备份至一个空的移动硬盘)

为什么一定要在安全模式或者PE模式下,因为部分勒索病毒加密数据后会在注册表中修改开机自启动,如果你不在安全模式下或者PE模式下,那么很有可能你插上移动硬盘后你的移动硬盘里面的数据也会被加密。

为什么最好是全盘备份,因为有些黑客的解密程序要用到你本地机器上勒索信的公钥。如果这些文件你备份的时候没有备份完整,即使后续出来免费的解密程序你也无法解密。

步骤2. 和 步骤3 同上面的数据不重要

2.3 数据重要且紧急

步骤1:先断网而不是先关机。我们从大量勒索病毒案例中分析得出,勒索病毒的黑客攻击的时间集中在晚上或者非工作日。因为晚上和非工作日不容易被发现,有充足的时间进行加密。当发现ERP服务器中毒或者金蝶用友财务服务器中勒索病毒之后,应该把中毒服务器的网线断开,如果是虚拟机可以把网卡禁用,防止横向扩展传播。

不要着急关机的原因有两个

原因1:中毒服务器不关机,就有可能从内存DUMP中找到加密的私钥(我们成功用此方法找到过过密钥)这种方法找到私钥的可能性不大,但至少是一种可能。

原因2:如果服务器的数据量非常大,黑客加密程序正在加密过程中突然断电,那么会导致这个文件加密不完整,彻底损坏掉。即使黑客也无法解密此类文件。这个道理很容易理解,就好比你正在编辑一个EXCEL,如果没有保存直接断电,很可能这个EXCEL再打开就会乱码。财务工作人员应该都遇到过这个问题。因为我修复过很多这种原因损坏的EXCEL。

步骤2:先备份中毒后的数据而不是先杀毒

企业发现服务器中毒之后往往是先装各种杀毒软件杀毒,错!!!错!!!错!!!如果发现中毒后第一时间就进行杀毒,反倒会破坏服务器中毒后的最原始状态,为后面的数据恢复和解密造成很多不便。

在杀毒之前应该先做备份,如果中毒机器是虚拟机,那么就做一个克隆。如果中毒机器是物理机就先用一个空的移动硬盘进入安全模式或者PE模式将中毒机器中重要的数据先备份下。

步骤3: 确定勒索病毒家族并尝试免费解密工具

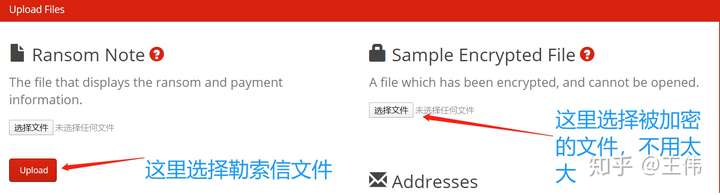

确定中毒的是那种类型的勒索病毒才能找相应的解密工具,如何确定自己中的是那种勒索病毒有两个比较快捷的方法,可以通过以下网站上传文件样本进行查询。

网站打开之后的网站如下图,按照我标记出来的上传东西就可以

上面网站对于新的勒索病毒可能无法判断,您可以把文件打个压缩包发送给到我们的邮箱hddfixer@126.com 我们可以免费协助你做这个分析。

最全免费勒索病毒解密工具可以在以下几个网站找到,

1:no moreransom 是一个国际的反勒索联盟组织,里面收集了很多免费的解密工具。例如很出名的GandCrab 5.2的解密程序就在这里可以下到。

2: Emsisoft 是一家新西兰的防止恶意软件的公司,他们也有自己研发的免费解密工具,但大多都是针对较早期病毒的。

3:卡巴斯基勒索病毒解密工具下载地址

如果尝试自己的文件是否能被免费解密程序完整解密,一定要把一小部分文件拷贝到一台无关紧要的电脑上做测试。确定可以解密之后再大批量解密,且不可在原始服务器上进行解密测试,几乎所有的解密程序都是需要对文件进行写入操作的,一旦操作错误可能会导致文件彻底损坏。

步骤4:寻求专业第三方数据恢复公司技术支持修复数据

不知道是哪位专家给普及的常识“只要是被黑客加密的数据无人能解,除了黑客自己”

实际上如果想直接把非对称加密的数据暴力破解掉,以现在的计算能力,几乎是很难实现。关于非对称加密这里有详细的解说,你看完也就知道为什么专家们那么下结论了

黑客用了这种方式加密,我们为什么非要逼着自己逆向解密出来才算解密????难道只有这样才能拿一百分?????才显得牛XXX???我们要的是数据,只要能把数据拿回来,只要是合法的方法都应该被采纳。我就是用下面这些方法来解密勒索病毒的。

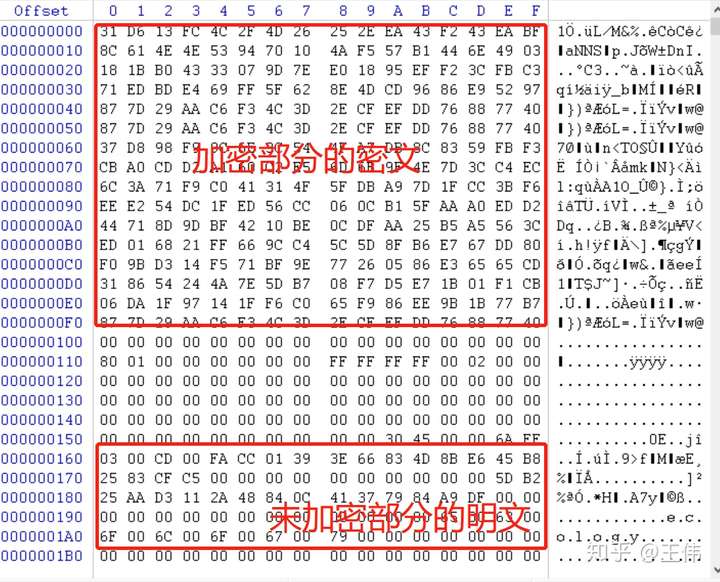

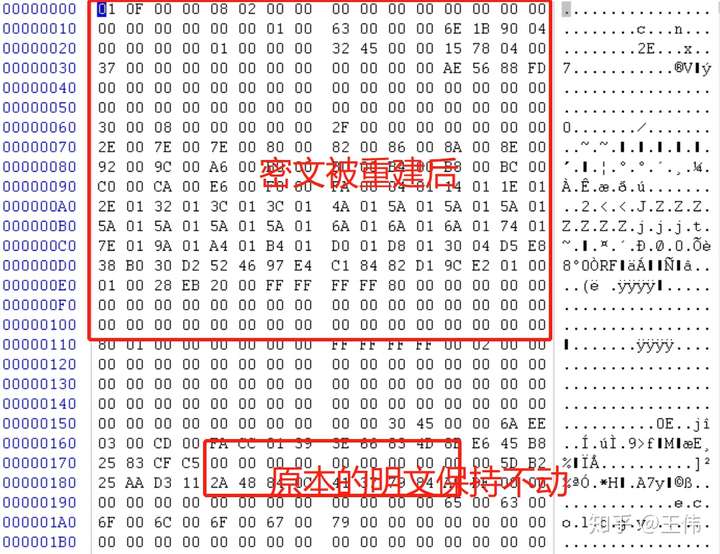

为什么勒索病毒可以被除黑客外的第三方解密?原因如下图

这是一个泛微OA用的SQL数据库, 被5ss5c勒索病毒加密了。加密仅仅只是数据库中的一部分数据而已,并非整个数据库都会被加密,因为黑客在加密的过程中必须平衡加密的时间和加密的质量。如果全字节加密必然耗费很长时间,那么根本来不及加密大量数据就会被客户发现,如果想快速加密必然无法全字节加密。这就给了我们可以修复的方法。经过提表重建数据库后的数据如下图

是不是通过曲线救国的方式也实现了解密数据的目的?! 但 但 但是以上方法主要针对数据库。如果不是数据库文件,并且文件大约100M 那么也可以通过这种方式修复。但手工修起来很累也很贵。除了数据库几乎很少有文件具备这么大的价值。

1:如果被勒索加密的是数据库类型文件。 例如泛微OA,通达软件,金蝶,用友,管家婆,医院HIS系统等一般需要恢复的数据都为数据库类型文件。

例如:SQL 数据库 ,ORACLE数据库等等。都可以通过我上面说的修库的方式进行勒索病毒解密。修复的最基本原理是通过数据库提表并重建数据库。

我通过这种方式修复过上千个数据库。最大的中毒数据库单文件640G。而且数据解密后ERP系统直接可用。

2:如果勒索解密的是word excel等办公文档类型的文件并且数据文件小于100M ,那么通过上面手工修复的方式是行不通的,但不代表离开黑客就没有任何解密的可能。

黑客的加密程序也是程序,连微软这么大的软件都会有这么多漏洞,勒索病毒自然也会漏洞。我们完全可以利用黑客的漏洞把这些数据解密。当然这个不是都能行的通的。具体方法就不在这里详细说了,以免收到死亡威胁。

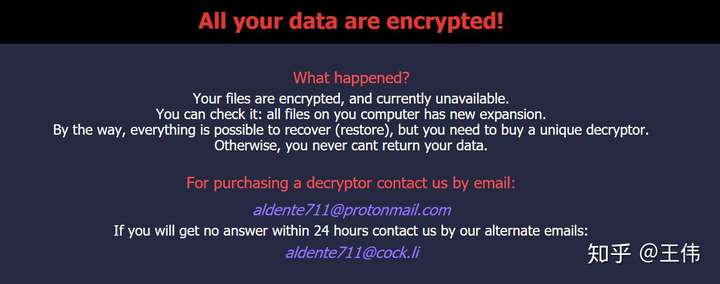

步骤5:谨慎联系黑客。

如果以上方法都成功修复数据,数据又确实很重要,那么不妨联系下黑客。

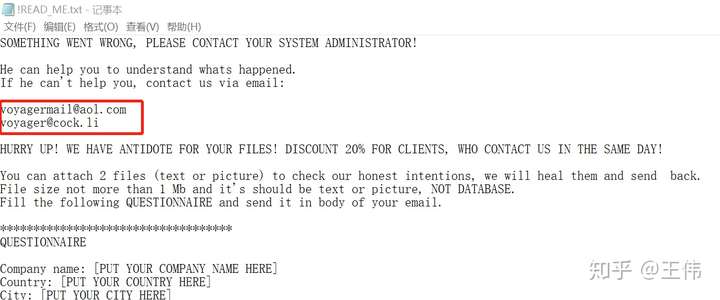

黑客加密完数据之后都会在电脑上留勒索信,通常你发现服务器不能用之后,第一个出现在电脑屏幕上的就是勒索信。勒索信形式各式各样,但一般都以 TXT 或者 HTML或者是EXE文件格式存在。在每一个被加密的文件夹目录里面都会有一封勒索信。勒索信如下图

可以根据黑客留的勒索信联系黑客,但请不要傻乎乎直接发邮件过去,

并非所有的黑客都遵守信用,并非拿到解密程序就可以顺利解密。黑客只接受比特币付款,虚拟货币是不记名的,你根本不知道钱付给了谁。而且无法追回比特币。

在我们以往接触的案例中,有客户付款后没有解密的,也有付款后被二次索要费用的,也有付款后成功解密的。在发邮件之前你最好做好充足的功课。有一些绝妙的操作方法我们无法公布在互联网中,因为不止你会看到我们的帖子,黑客也会看到。如果需要协助可以私信联系我们或者通过邮件联系我们。

步骤6:找准中毒原因,修复薄弱环节,避免二次中毒。

我强烈建议企业找专业的安全团队进行溯源分析。如果不想花费这个费用并且你自己具备钻研精神,那就从以下几个思路入手。

1.从各类网络设备的日志中查找异常(防火墙日志);

2.从服务器操作系统安全日志查找异常;(windows安全日志,下图中日志被黑客清空了)

3.从客户端操作系统查找异常;(客户端异常登录日志)

4:利用网络上免费的病毒溯源工具查找异常。

时间允许的花我后续会专门写一篇详细溯源教程配合工具使用方法,

步骤7:格式化中毒的服务器并重装系统。

强烈建议不要用GHOST版本系统安装。GHOST版本系统有非常多的系统漏洞和预装软件的后门。如果企业单位批量电脑,建议自己动手做一个干净的母盘进行安装。个人电脑也建议用纯净版一步步安装。

注意!!!!!!!!!! 注意!!!!!!!!!注意!!!!!!!!!!!!

安全防护绝对不是买一套防火墙或者装几套杀毒软件就能解决问题的。

任意一个新的勒索病毒的变种就可以躲开几乎所有的杀毒软件和防火墙。这也是为什么各大厂商的杀毒软件和防火墙都在持续不断的更新自己的病毒库的原因,因为只有安全人员捕获了病毒特征才有机会识别并杀掉病毒。这意味着肯定得有一部分人要先中毒牺牲掉自己,才能引起各大杀软和防火墙公司的注意。

转载网络

Copyright © 2004-2024 Ynicp.com 版权所有 法律顾问:建纬(昆明)律师事务所 昆明市网翼通科技有限公司 滇ICP备08002592号-4